uaf4b

sol

use after freeの簡易な勉強

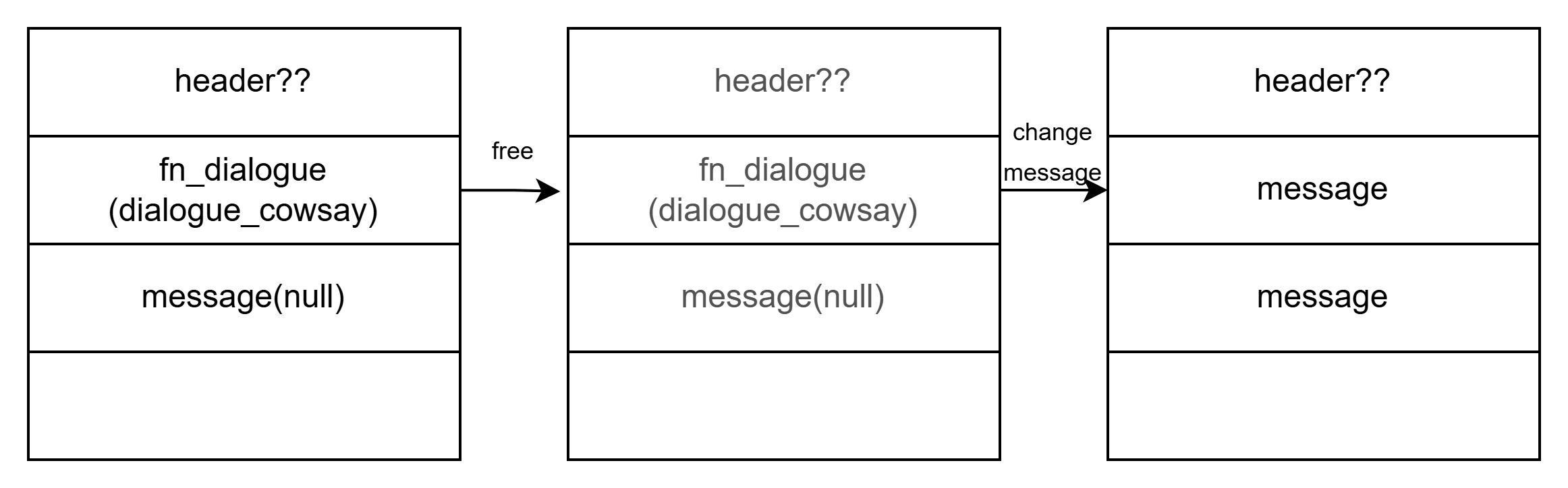

mainのループ前にcowsayがmallocで確保されている。また、cowsayの構造体は以下の通りです。

1 | cowsay = (COWSAY*)malloc(sizeof(COWSAY)); |

1 | typedef struct { |

このmallocで確保される領域は、48bytesになるらしい。←(なぜ?? `void (fn_dialogue)(char),char`それぞれのアドレスの値で8\2bytesなのは納得)

この問題の挙動は、

systemのアドレスが与えられる- 以下のことが実行可能

fn_dialogueにあるアドレスに対してmessageを引数にして関数を呼び出しmessageの変更(message自体はmallocで確保しているためアドレスが入っている)cowsayのfreeを行う- heap領域の閲覧(debug目的)

なので、やることとしてはsystemのアドレスをfn_dialogue、messageに/bin/shを入れて適当にshellを呼び出せばいいです。

では、fn_dialogueを書き換えるのかが問題になってきます…

答えとしては、freeでどうこうします。free関数の挙動はあんこさんが書いてくれているので、ここでは必要かつ基本的な挙動だけ…

free関数が呼ばれるとそのメモリは解放され、tcache(再度heapで使えるような領域?)となります。

注意が必要なのはそのメモリが解放されるだけで、変数に入っているそのアドレスには何も変化が起きない→解放した領域を再度確保し値を書き込むと、もともと変数に入っていたアドレスを自由に操作できる可能性がある

なるほど、、、

今回は、cowsayをfreeしてmessageのmallocで確保するとtcacheにある領域がしてが使われ、fn_dialogueの値を書き換えることができる。

1 | from ptrlib import * |